문제를 읽어보니

what-is-Pooh-doing? 문제파일이랑 함께 파일이다.

7z 이용하여 압축을 풀어보니

하이브파일이랑 로그파일이 있었다.

hve 파일 먼저 "Registry Explorer"로 열어보았다.

Let's warm up. 부터 살펴보자

Let's warm up. 의 하위 키에는 숨겨진 데이터가 없다고 말한다. 믿어주도록 하지

하지만 숨겨진 데이터를 위한 힌트를 여기서 얻을 수 있다고 한다! nameless values?.. 뭐짓

엄청나게 많은 하위키들이 존재한다,, 여기서 nameless values를 가진 알파벳을 찾아라..

... 찾아보니까 nameless values 가 (default)라는 데 나는 (default) 값이 너무 많이 찾아진다.. 그래서 여기선 힌트를 얻지 못했다..

이제 One part was stored here.를 살펴보자

One of three parts.. 3개 중에 하나가 있나보다.

이 하위 키(Yes, you are almost there!)에 하나의 보물이 숨겨져있나보다.

하지만 registry explorer에서는 아무것도 찾을 수가 없었다...

이제 Two parts were buried here.을 살펴보자.

두개는 여기서 찾을 수 있나보다.

아마 Golden-Chamber에서 2개를 찾을 수 있는 것 같다.

하지만 registry explorer에서 찾을 수 없었다.

위에서 얻은 힌트들을 토대로 010 editor를 사용해서 찾아보기로 했다.

* 힌트

1. Yes, you are almost there! 에서 하나

2. $$$Golden-Chamber$$$ 에서 둘!

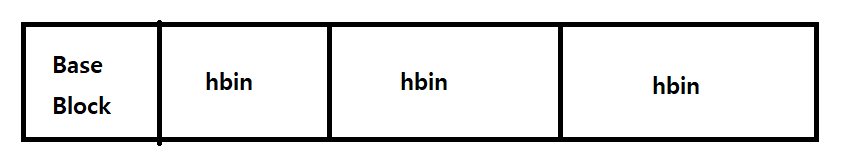

010 editor를 사용하기전에 hve 파일의 구조를 잠시 살펴보자면

여기서 nk는 아까 registry explorer에서 본 디렉터리 같은 느낌이면

vk는 그 안에 value name, value type, data 를 담고 있다.

Golden-Chamber 안에 value값이 보인다. 1. Bitmapfileheader라는 문자열과 BM... 이것은 BMP 파일 시그니처이다.

vk 셀을 더 자세히 살펴보면

data 길이는 14, offset은 23184(0x5a90) 이다. offset을 따라가면 실제 데이터가 존재한다. 거기서 14만큼만이 bmp파일의 헤더인가 보다.

offset은 0x5a90이지만 여기에 0x1000을 더해야한다. 이 offset은 첫번째 hbin가 기준이기 때문이다. 첫 hbin은 0x1000부터 시작하니 그 값을 더해주면 된다.

0x5a90+0x1000 = 0x6a90에서부터 14 길이만큼 이지만 첫 4바이트는 셀의 길이이기 때문에 0x6a94부터 14 만큼이 되겠다. ( 셀의 시작 4바이트는 항상 그 셀의 크기이다. )

첫 번째 조각!!

그 밑을 보면 2: bitmapinfoheader+palette 라는 문자열이 보인다.

이게 뭔가 싶어서 bmp 파일 구조를살펴보니

이렇게 되어있었다. fileheader는 bitmapfileheader에서 찾았고, image header와 color palette는 bitmapinfoheader+ palette에서 찾으면 될것같다. (위에서 찾은 방법과 같은 방법으로 찾으면 된다.)

2번째조각을 찾았다!!

이제 pixel data를 찾으면 되는데 한 부분을 안봤었다. 바로 Yes, you are almost there! 이 부분이다.

아까 아무런 value를 찾지 못했었는데 여기선 찾았다.

누가 봐도 pixel data이다.

0x3244(0x2240+0x1000+0x4(cell 크기부분))에 가서 0x1650 만큼 파싱하자.

3번째 조각이다!!

1,2,3 번 조각을 합쳐서 bmp 파일로 저장해서 봤더니

두두둥.. 푸는 여기 없단다..

hve 파일 말고 로그파일을 다시 봐보자.

모든 증거를 vk 기준으로 얻었으니 vk라는 문자열을 찾아서 보았다.

여기까진 이전과 다를게 없다. 그렇다면 마지막 남은 곳으로...

이 모든 것을 합치고 다시 bmp 파일을 보면

숨겨진 그림 파일을 찾아냈다..

생각하라는 푸......

그럼 다음 문제에서 또 봅시닷!

'Forensics > Digital Forensics Challenge' 카테고리의 다른 글

| [DFC2019] IR100 (0) | 2020.02.24 |

|---|---|

| [DFC2019] AF100 (0) | 2019.12.28 |