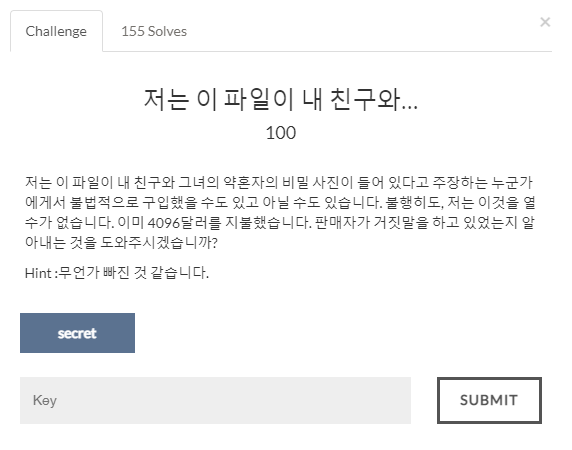

문제

풀이

파일안에 플래그가 있다.

다운 받아봤다.

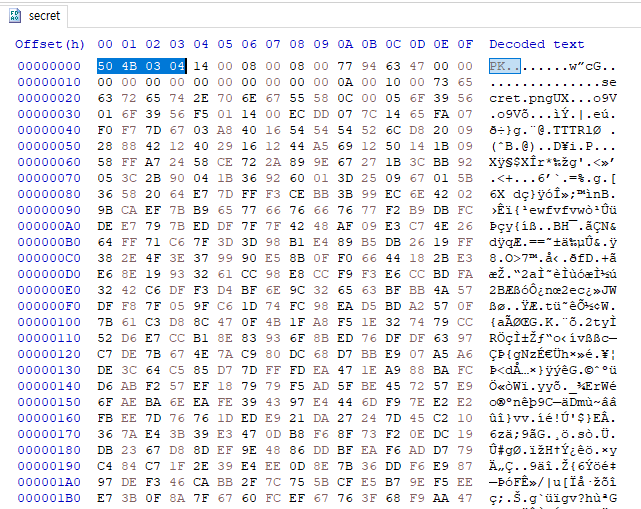

HxD로 열어봤다.

뭔가 flag가 있는 것 같은데.. pW? 비밀번호를 쳐야되나? 하고 .zip으로 바꿈(압축 풀 때 비밀번호 넣어야하는 줄 알고..)

열어볼까나?

잉? ,, 뒷걸음질 치다가 풀었다..

사람들이 푼 것을 보니까 1f 8b 08은 gz 파일의 시그니처라고 한다,, 그래서 gz으로 확장자를 바꾸고 압축을 푸는게 정석인 듯.. 푸하~

'Forensics > CTF-D' 카테고리의 다른 글

| [CTF-D/Multimedia] broken (0) | 2022.01.26 |

|---|---|

| [CTF-D/Multimedia] 저는 이 파일이 내 친구와... (0) | 2022.01.25 |